SAML 2.0 mit Microsoft Active Directory Federation Services (ADFS)

In diesem Abschnitt wird beispielhaft die Konfiguration von Microsoft Active Directory Federation Services (ADFS) für die Verwendung von SAML 2.0 mit CURSOR-CRM dargestellt. Für den Produktivbetrieb sollte jedoch für die Konfiguration immer zunächst Rücksprache mit dem zuständigen ADFS-Administrator gehalten werden.

Schritt-für-Schritt-Anleitung

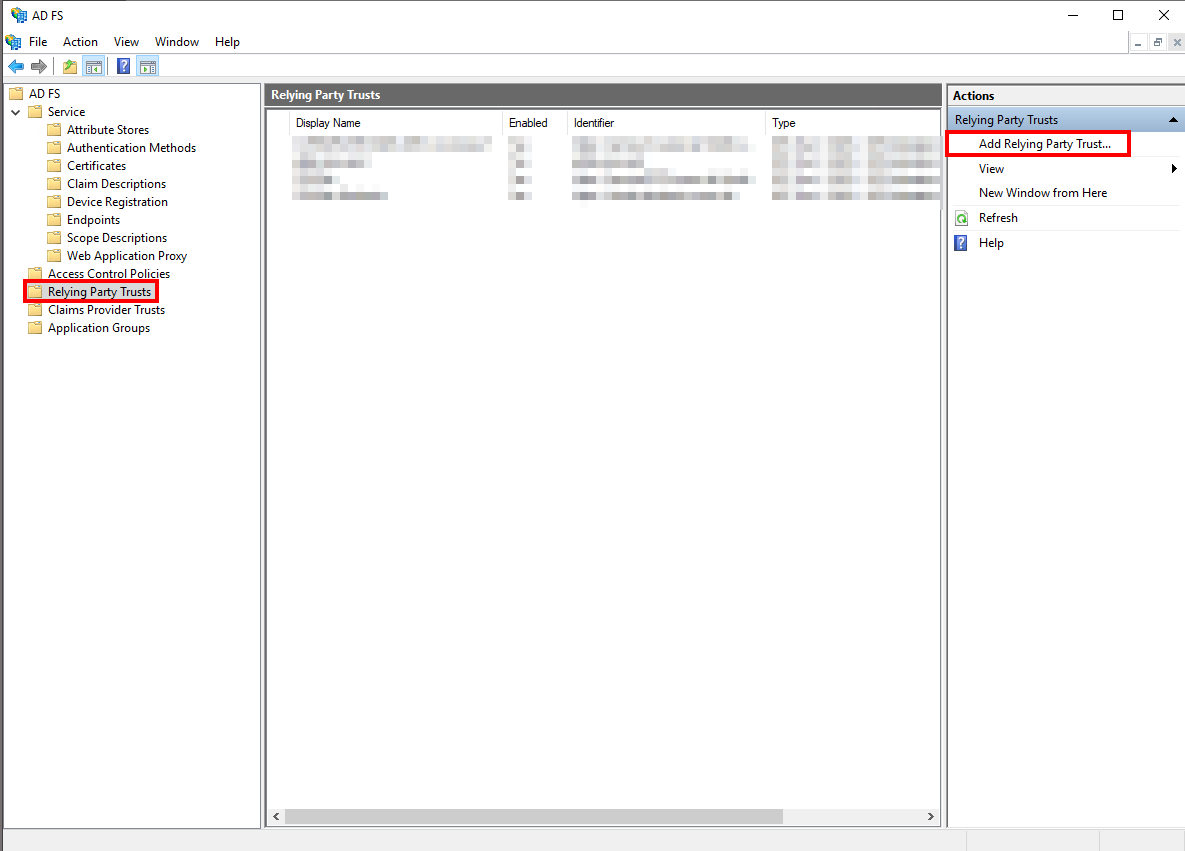

In der ADFS Management-Konsole den Bereich "Relying Party Trusts" öffnen und im Aktionsmenü rechts "Add Relying Party Trust..." wählen.

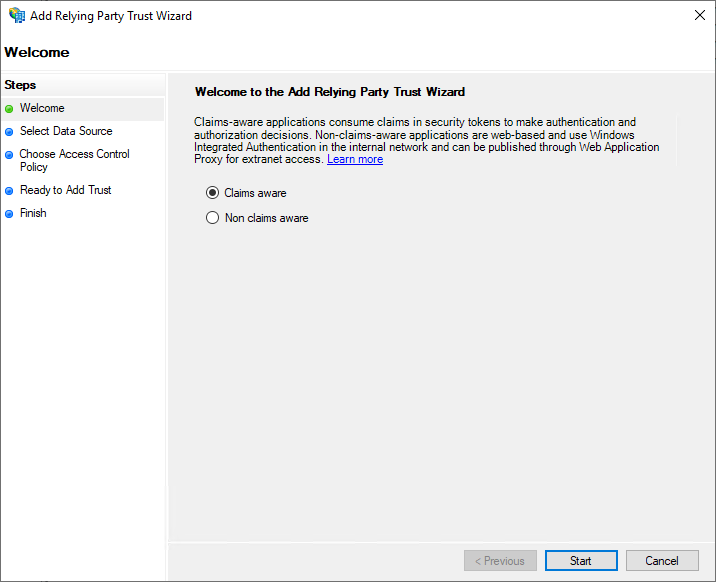

Nun erscheint der "Add Relying Party Trust Wizard". Auf der "Welcome"-Seite ist hier auswählen, dass der neue Service Provider "Claims aware" ist.

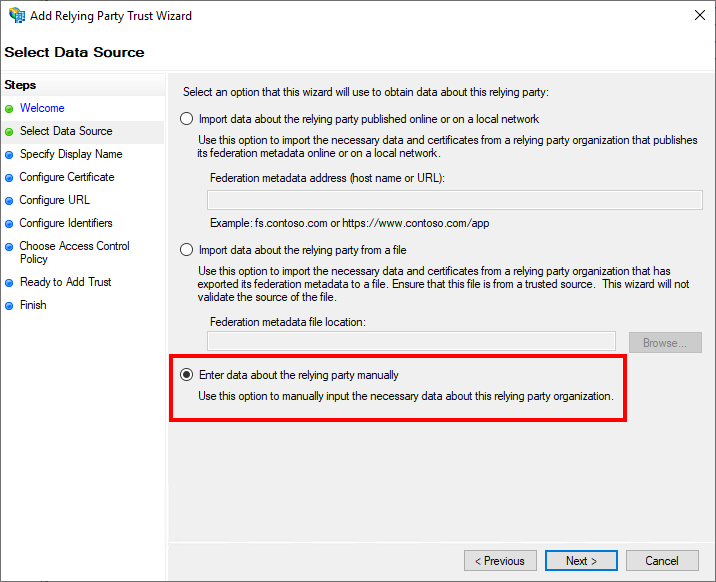

Auf der "Select Data Source"-Seite muss "Enter data about the relying party manually" gewählt werden.

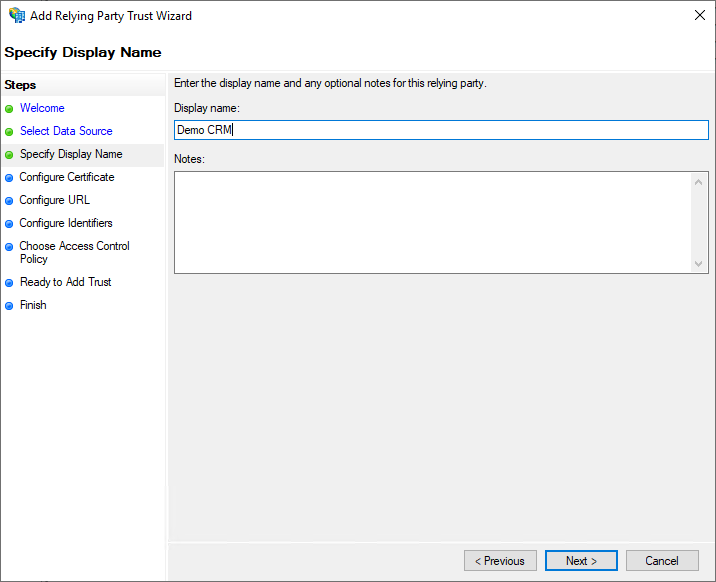

Auf der Seite "Specify Display Name" kann der Anzeigename für den Service Provider in ADFS eingetragen werden. Dieser ist frei wählbar, sollte aber so gewählt werden, dass der Administrator das System wiedererkennt. In diesem Beispiel wurde "Demo CRM" eingetragen.

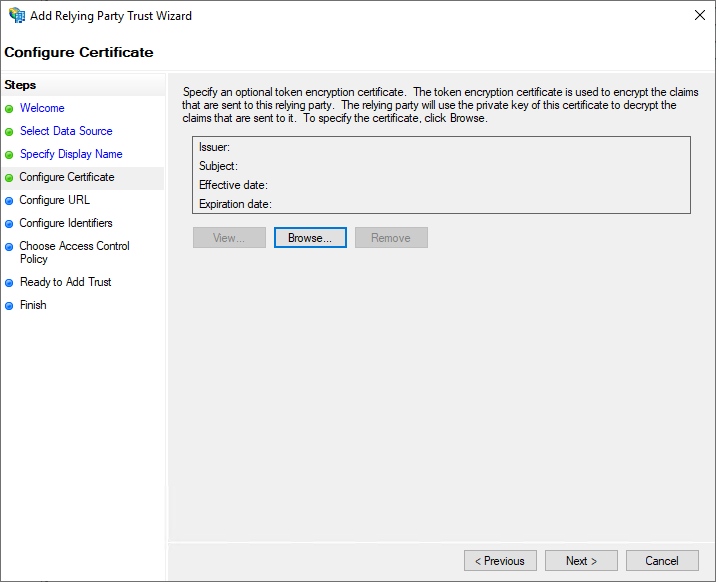

Die Seite "Configure Certificate" behandelt die token encryption und kann übersprungen werden.

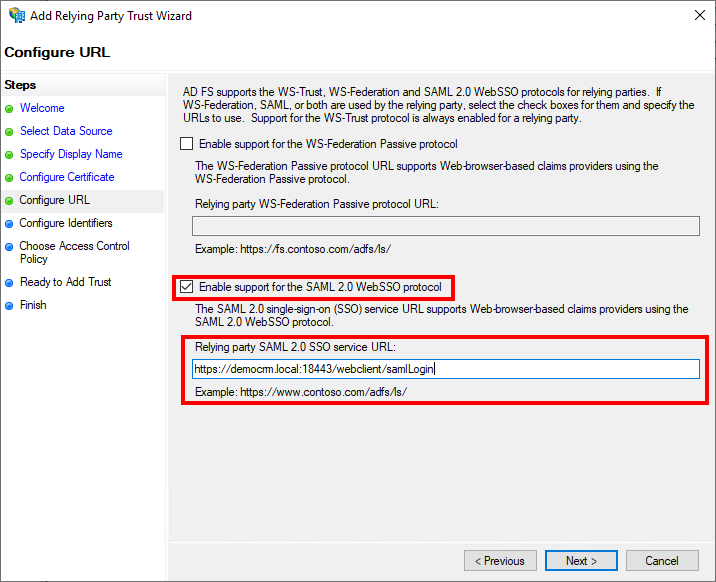

Auf der Seite "Configure URL" muss zunächst die Option "Enable support for the SAML 2.0 WebSSO protocol" aktiviert werden. Zusätzlich muss die SSO service URL korrekt gefüllt werden. Hier muss der Pfad

/login/saml/callbackauf dem JBoss-Server angegeben werden, also zum Beispiel:https://crm.example.com:18443/login/saml/callbackoder in diesem Fallhttps://democrm.local:18443/login/saml/callback Hinweis zu Werten und Pfaden

Hinweis zu Werten und Pfaden

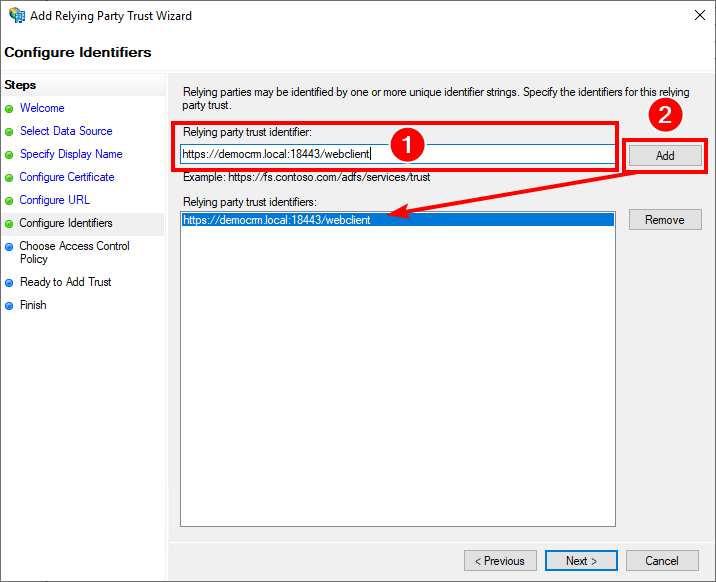

Auf der "Configure Identifiers"-Seite muss der "Relying party trust identifier" eingetragen werden und mit einem Klick auf "Add" bestätigt werden. Der korrekte Wert ist hier der Pfad

/login/saml/callbackauf dem JBoss-Server, also zum Beispiel: https://crm.example.com:18443/login oder in diesem Fall https://democrm.local:18443/login Hinweis zu Werten und Pfaden

Hinweis zu Werten und Pfaden

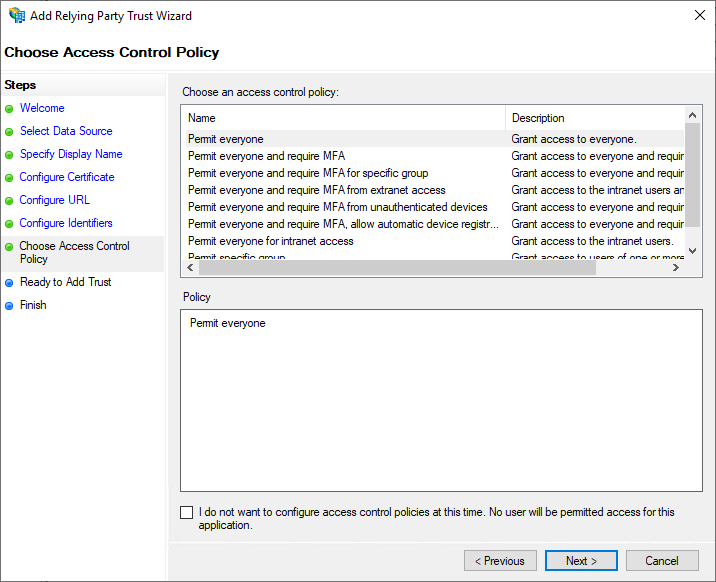

Auf der Seite "Choose Access Control Policy" kann der ADFS-Administrator zusätzliche Access Control Policies konfigurieren. Erforderlich sind diese jedoch nicht.

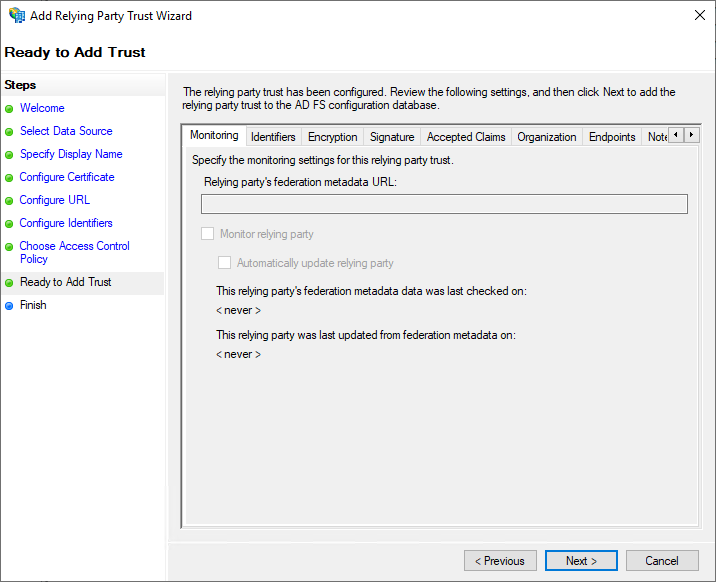

Auf der Seite "Ready to Add" können zusätzliche Einstellungen geändert werden. Dies ist allerdings nicht notwendig.

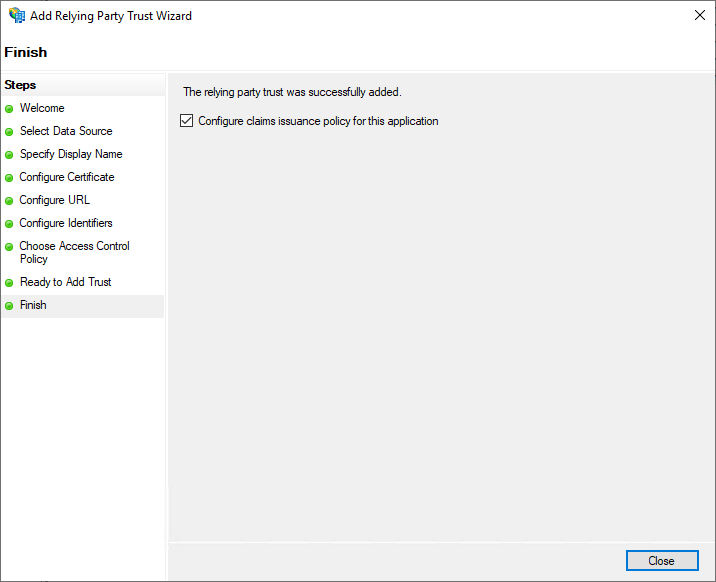

Die Seite "Finish" zeigt den Abschluss des Wizards an. Die Option "Configure claim issuance policy for this application" muss gesetzt sein, da nachfolgend diese auch konfiguriert werden muss.

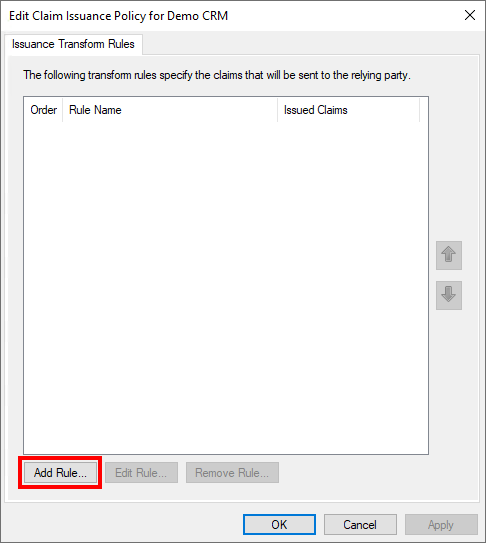

Nun öffnet sich der "Edit Claims Issuance Policy"-Dialog. In diesem muss "Add Rule..." gewählt werden, um eine neue Regel zu erstellen.

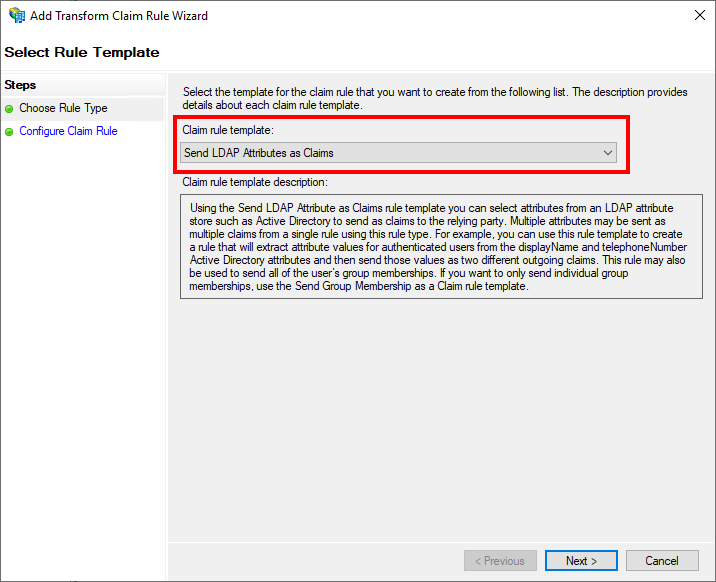

Im nun geöffneten Wizard muss auf der Anfangsseite "Choose Rule Type" als "Claim rule template" "Send LDAP Attributes as Claims" gewählt werden.

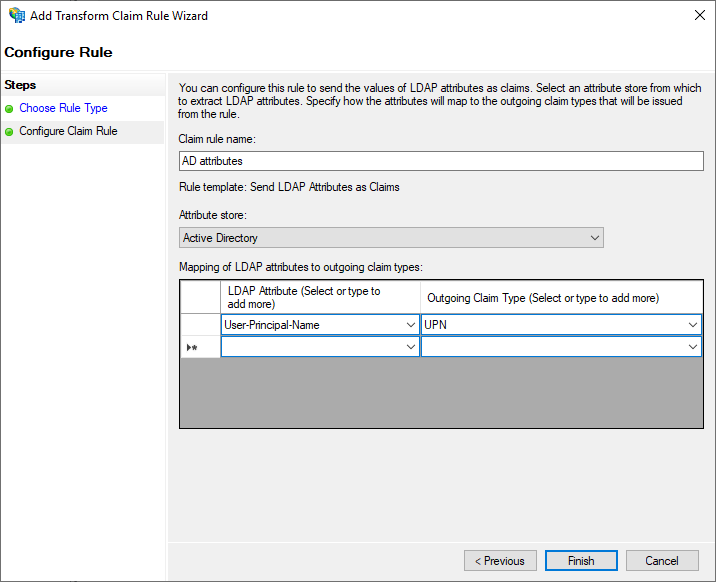

Auf der Seite "Configure Claim Rule" muss nun zunächst ein "Claim rule name" gesetzt werden. Dieser ist frei vom Administrator wählbar. Außerdem muss hier ein "Attribute Store" gewählt werden, aus dem die Informationen bezogen werden sollen. Meist ist hier "Active Directory" der gewünschte Wert.

Außerdem kann hier das LDAP-Attribute gewählt werden, welches später als NameID genutzt werden soll. Im Beispiel hier wurde der "User-Principal-Name" gewählt, der auf den Claim Type "UPN" abgebildet wird. Prinzipiell ist das Attribut frei wählbar, es muss jedoch darauf geachtet werden, dass dieses Attribut alle Benutzer eindeutig identifiziert und sich nicht ändert.

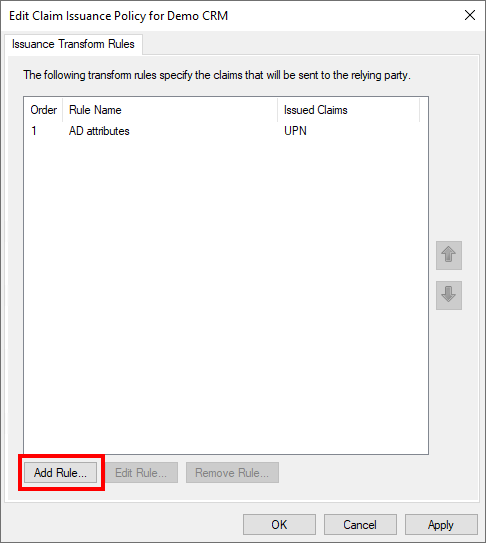

Nun muss eine weitere Regel angelegt werden. Dazu wird wieder der Schalter "Add Rule..." verwendet.

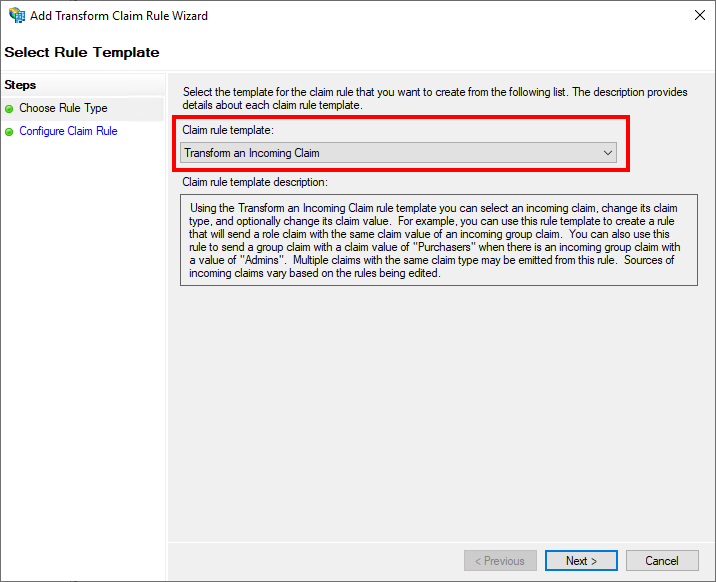

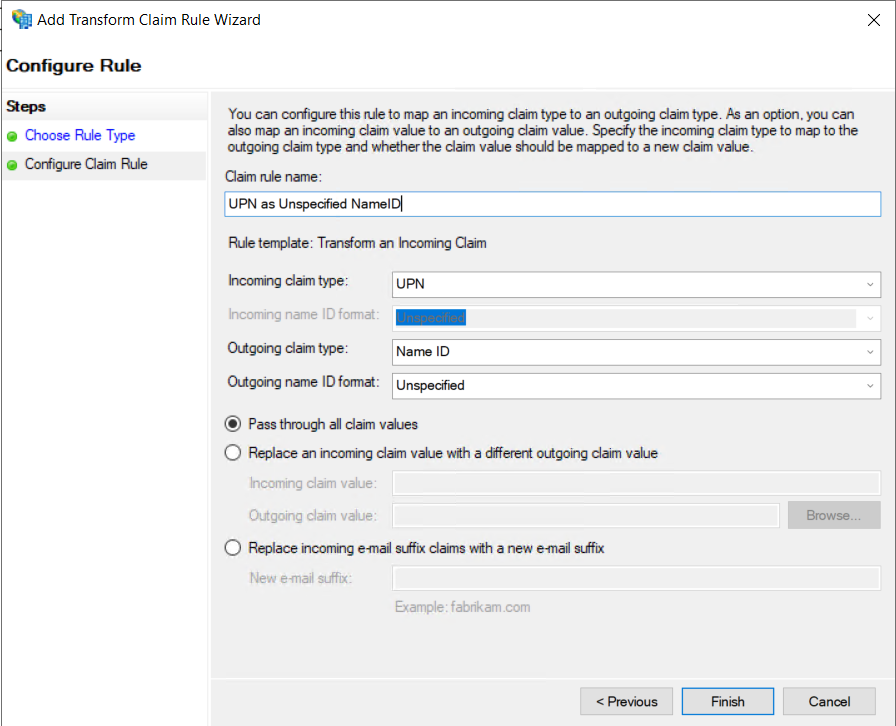

Im nun geöffneten Wizard muss auf der Anfangsseite "Choose Rule Type" als "Claim rule template" dieses Mal "Transform an Incoming Claim" gewählt werden.

Auf der Seite "Configure Claim Rule" kann wieder ein frei wählbarer Name für die Regel vergeben werden. Außerdem muss hier der in Schritt 13 gewählte Claim Type als "Incoming claim type" gewählt werden, in diesem Beispiel also "UPN". Außerdem muss als "Outgoing claim type" der Wert "Name ID" und als "Outgoing name ID format" der Wert "Unspecified" eingetragen werden. Dann kann der Wizard mit "Finish" beendet werden.

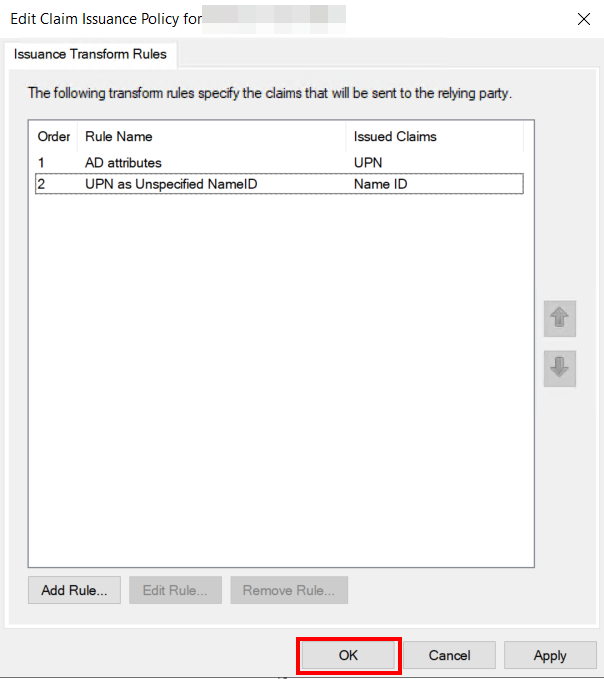

Die Konfiguration ist nun abgeschlossen, der noch offene Dialog kann mit "OK" bestätigt werden.