SAML 2.0 mit Microsoft Azure Active Directory

Vorabinformationen

In diesem Abschnitt wird die Konfiguration von Microsoft Azure AD für die Verwendung von SAML 2.0 mit CURSOR-CRM dargestellt. Diese Konfiguration entspricht den Empfehlungen der CURSOR Software AG. Insbesondere die Konfiguration des NameID-Attributs sollte aber im Einzelfall mit einem Azure AD Administrator abgestimmt werden.

Voraussetzungen

Das CURSOR Single-Sign-On Modul muss im CRM importiert sein

Das Feld "SAMLLoginName" muss auf der Maske der Entität "Employee" vorzufinden sein

Hier muss der Wert des konfigurierten NameID-Attributs eingetragen werden

Wir empfehlen grundsätzlich den Einsatz der E-Mailadresse (die nachstehende Doku basiert auf dieser Wahl)

Wichtig: der hier eingetragene Wert ist Case-Sensitive, d.h. der Wert muss identisch in den Attributen des Azure AD Benutzers vorzufinden sein

Informationen von CURSOR an den Kunden

Die in Punkt 5 der "Schritt-für-Schritt-Anleitung" erwähnten Daten, können über die Systeminformationen ausgelesen werden oder auf Basis

Identifier (Entity ID)

Webclient URL:

https://crm.example.com:18443/login

"Reply URL (Assertion Consumer Service URL)"

SAML URL:

https://crm.example.com:18443/login/saml/callback

Informationen vom Kunden an CURSOR

Die in Punkt 3 der "Schritt-für-Schritt-Anleitung" angegebene "App Federation Metadata Url" muss der Kunde nach der Erstellung der Azure AD Applikation CURSOR mitteilen, damit diese in den Systemeinstellungen eingetragen werden kann.

Schritt-für-Schritt-Anleitung

Für die Nutzung von SAML 2.0 mit CURSOR-CRM muss die CURSOR-CRM-Installation zunächst als Enterprise Application im Azure Active Directory admin center registriert werden. Diese Schritte müssen von einer Person mit entsprechenden Berechtigungen zur Administration von Azure AD durchgeführt werden.

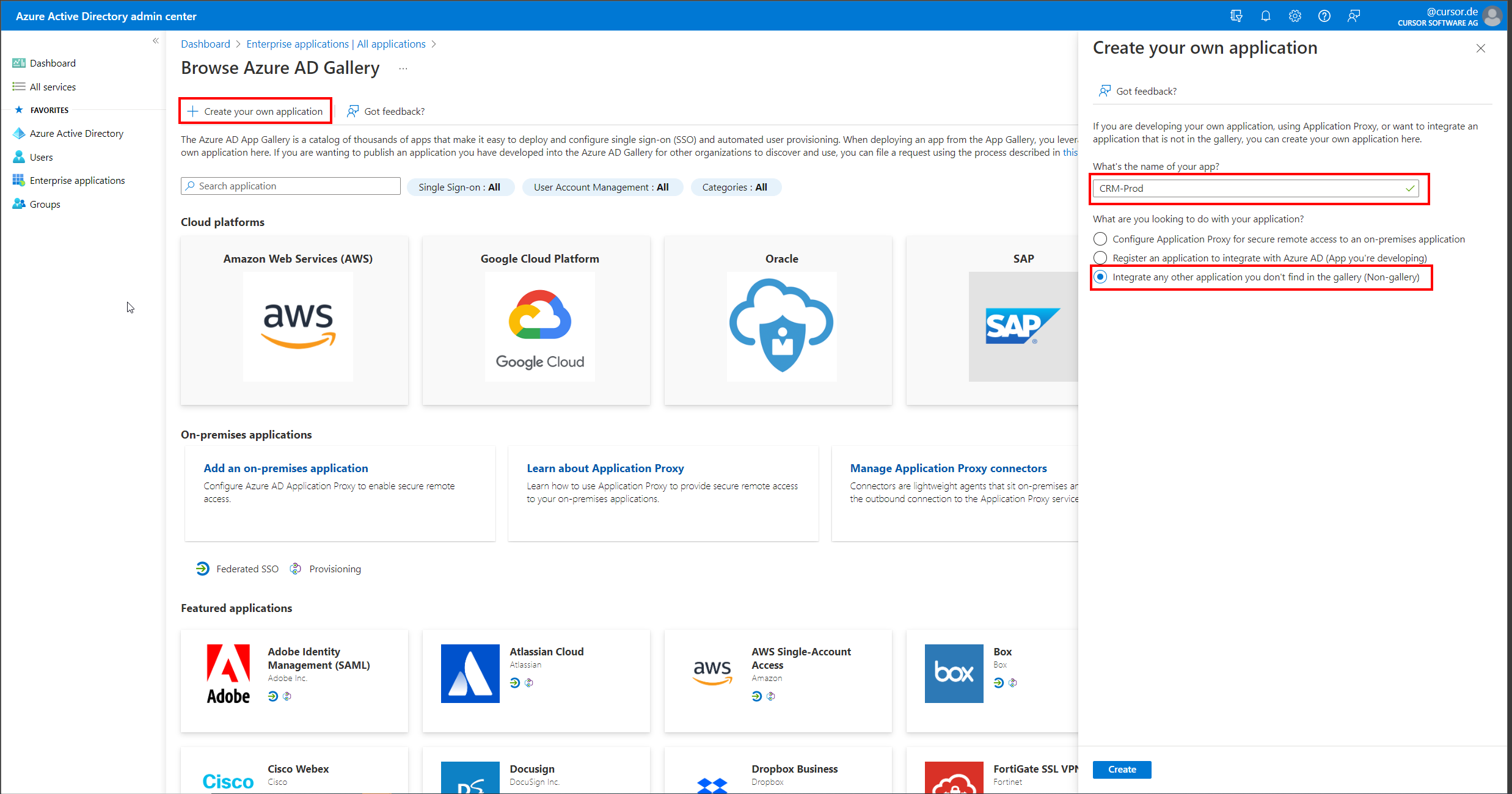

Im Bereich "Enterprise applications" im Menü "Create your own application" auswählen. Daraufhin öffnet sich ein neuer Bereich, in dem der Name der Anwendung (in diesem Beispiel "CRM-Prod") angegeben werden muss. Außerdem muss als Use-Case "Integrate any other application you don't find in the gallery (Non-gallery)" gewählt werden.

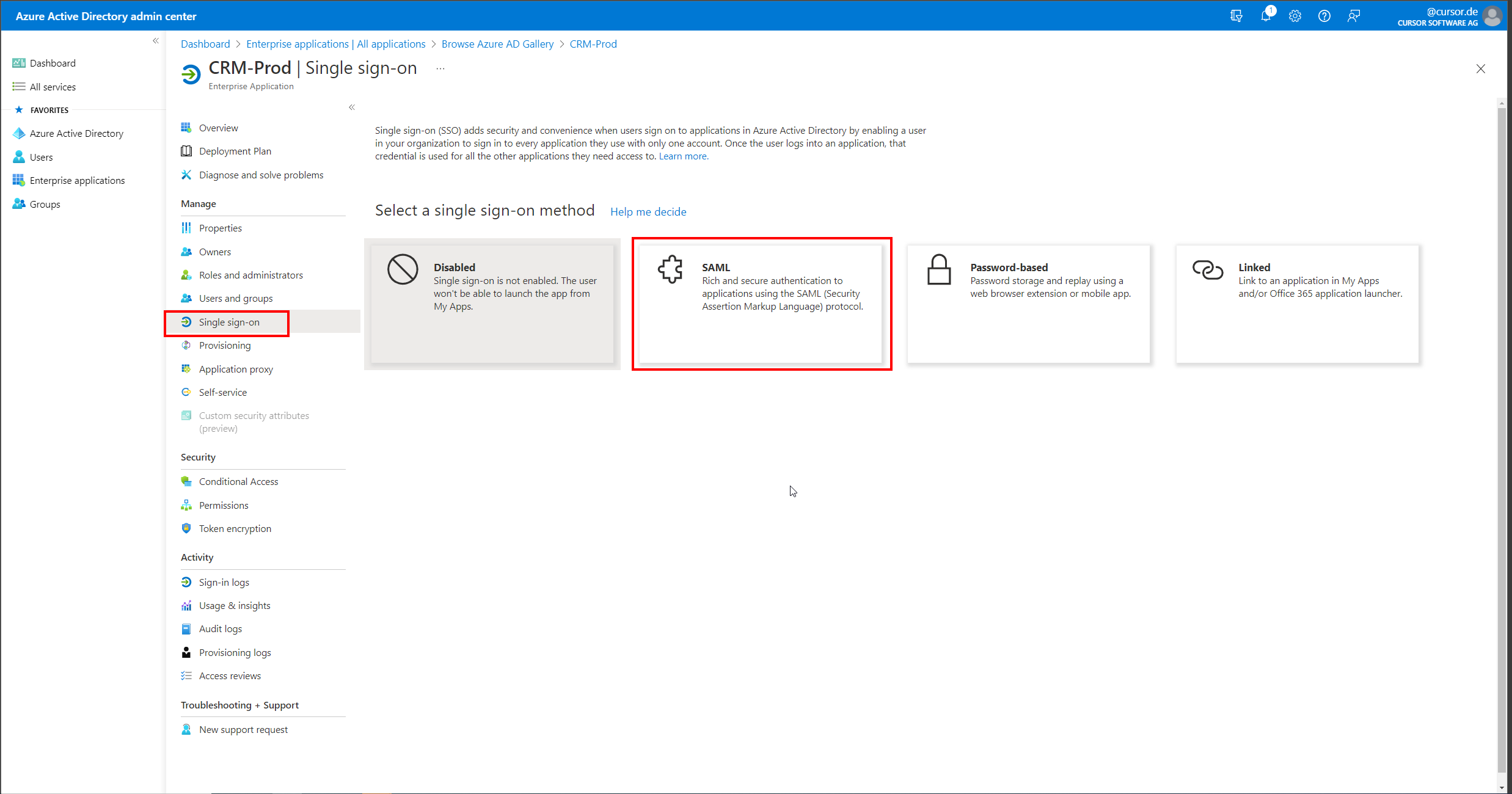

In der neuen Enterprise application den Bereich "Single sign-on" öffnen und als Methode "SAML" auswählen.

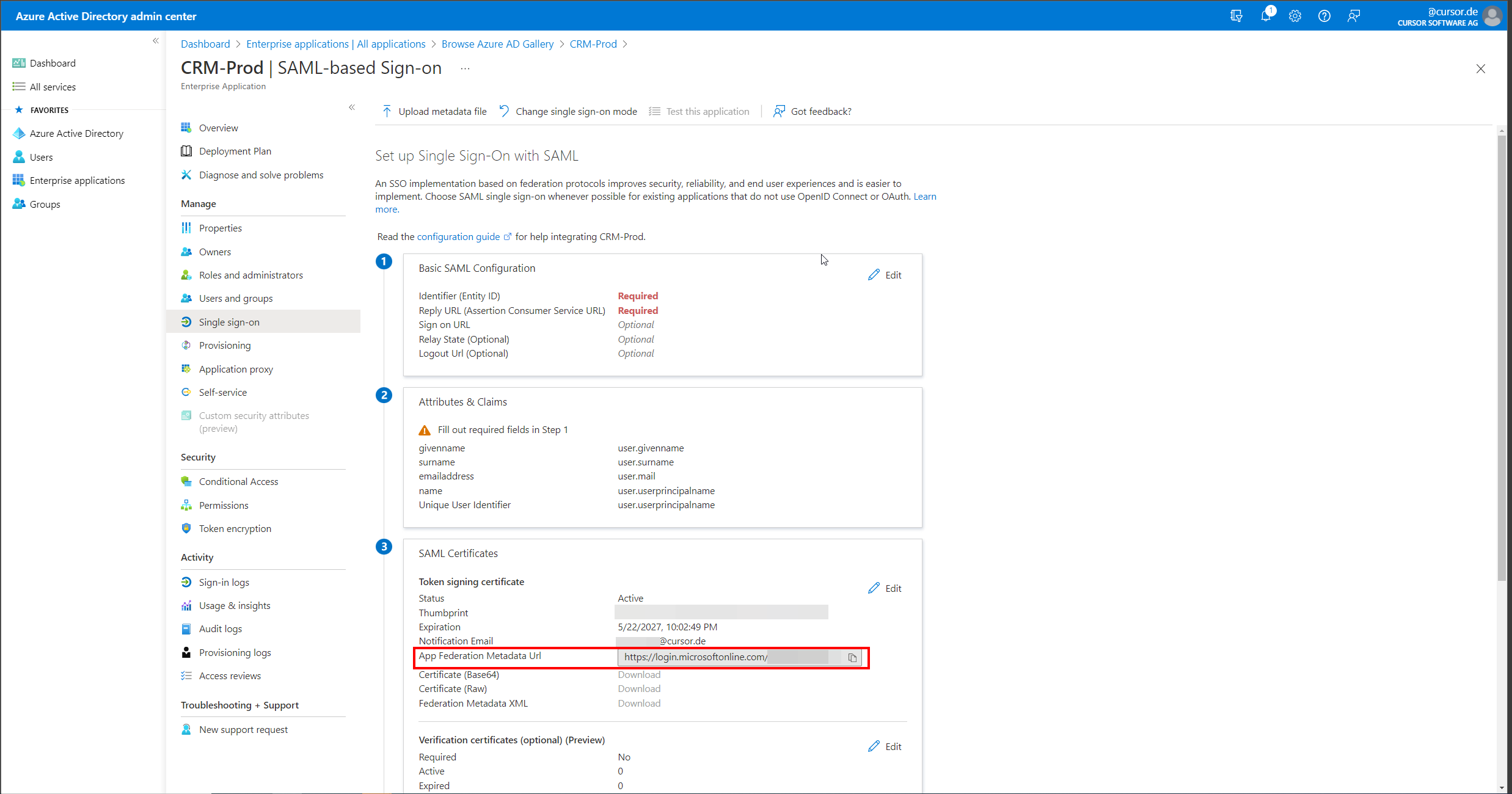

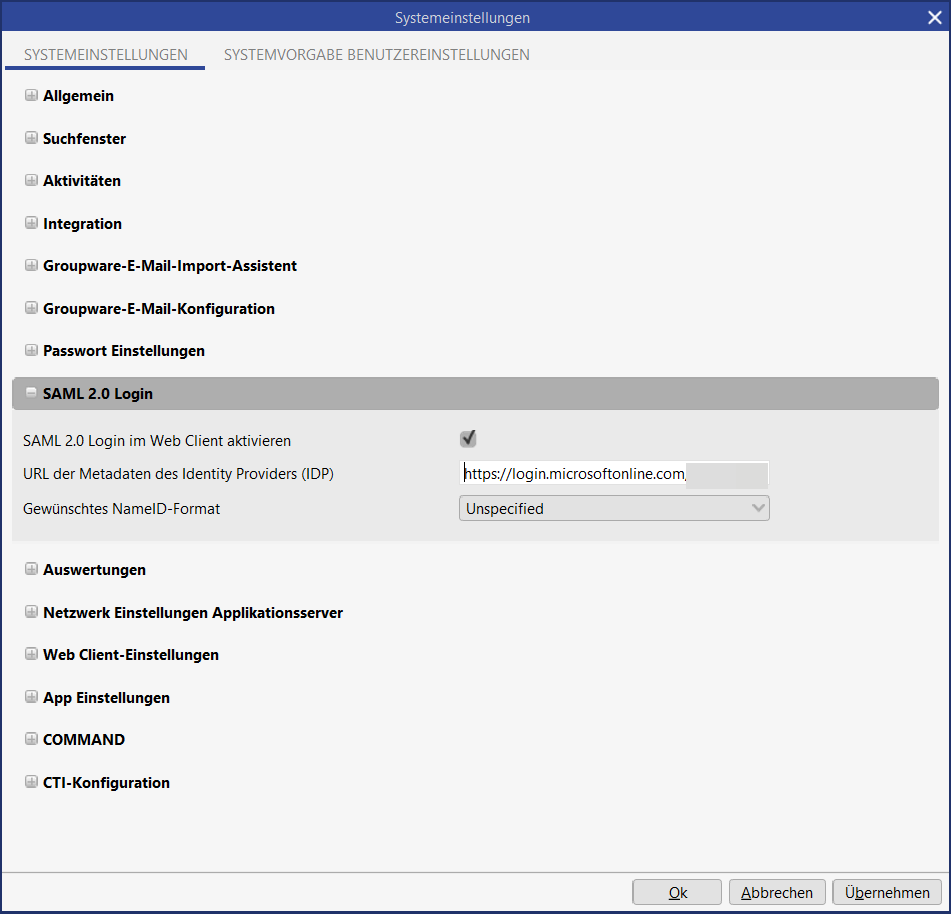

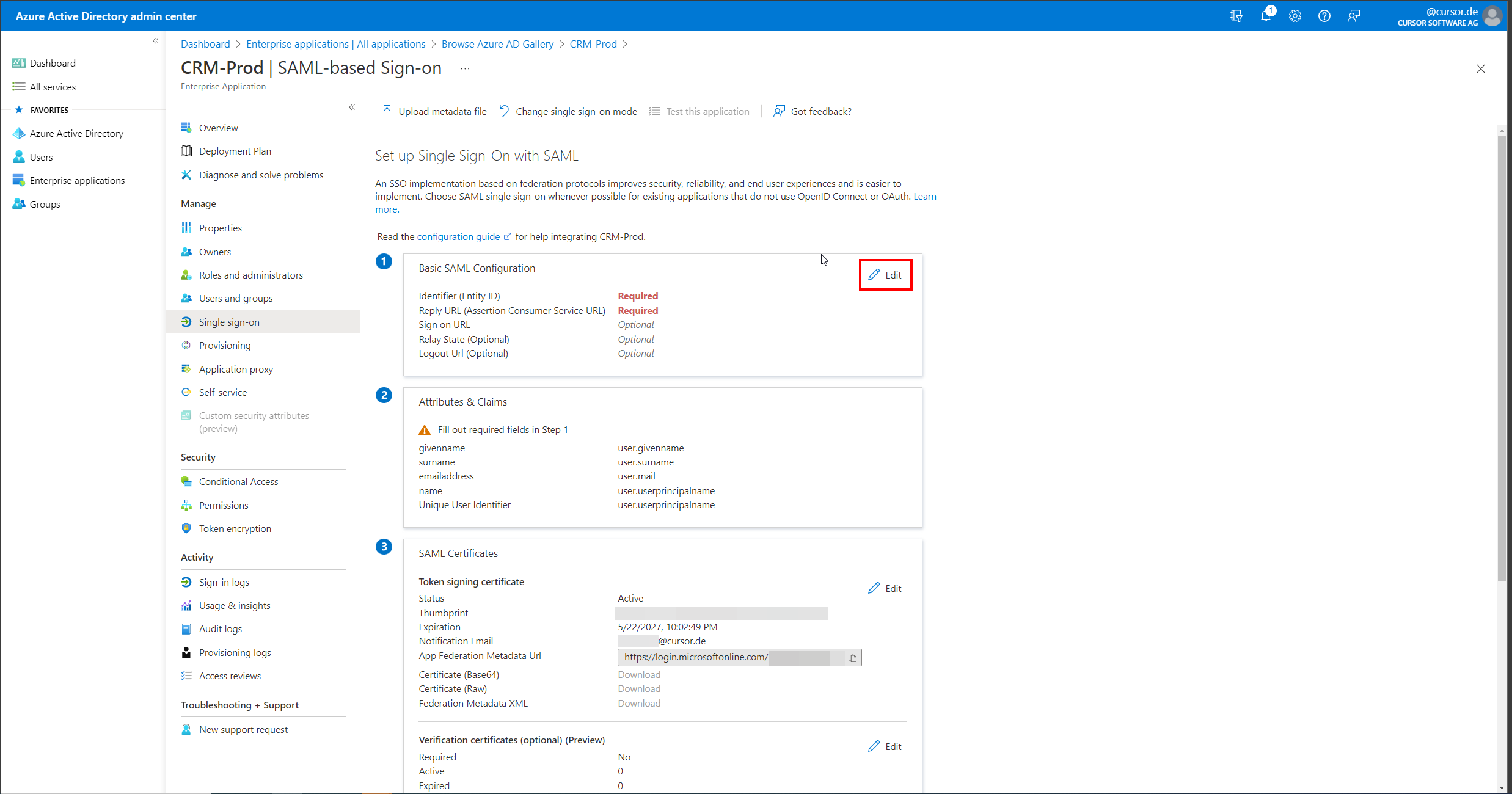

Nun öffnet sich die Maske zur Konfiguration der SAML-Details. Hier kann die "App Federation Metadata Url" eingesehen und kopiert werden. Dieser Wert muss dann in den Systemeinstellungen des CRM-Systems im Bereich "SAML 2.0 Login" im Feld "URL der Metadaten des Identity Providers (IDP)" eingetragen werden.

In den SAML-Einstellungen in Azure AD im Bereich "Basic SAML Configuration" den "Edit"-Button anklicken.

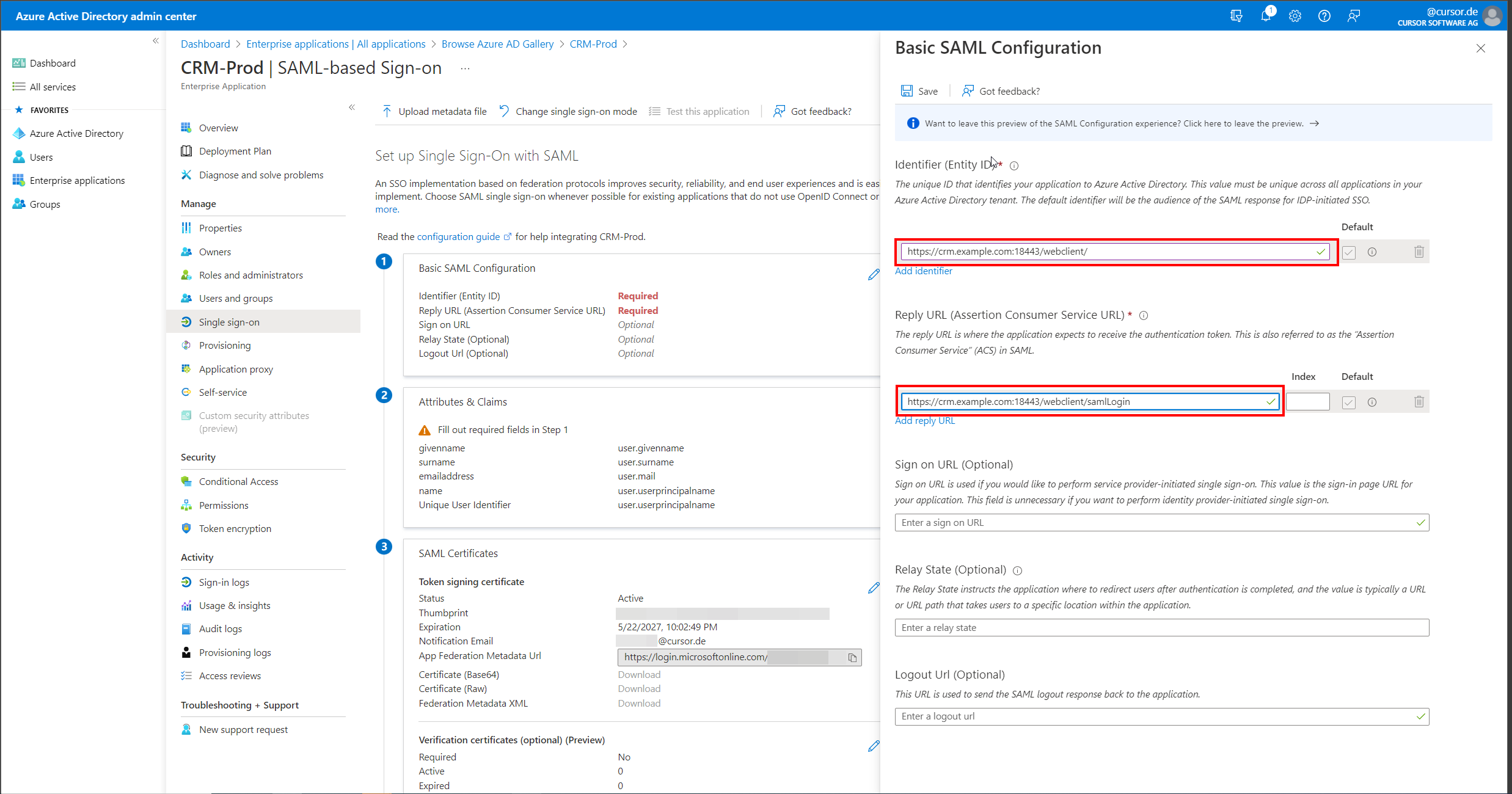

Nun öffnet sich ein Dialog, in dem die Werte "Identifier (Entity ID)" und "Reply URL (Assertion Consumer Service URL)" eingetragen werden müssen.

Als Entity ID muss hier die Web Client URL des CRM-Systems eingetragen werden, also zum Beispiel https://crm.example.com:18443/login.

Der Wert der Reply URL setzt sich aus der Login-URL und einem angehängten/saml/callbackzusammen, also zum Beispiel https://crm.example.com:18443/login/saml/callback Hinweis zu Werten und Pfaden

Hinweis zu Werten und Pfaden

Nach dem Eintragen dieser Werte kann der Dialog mit einem Klick auf "Save" geschlossen werden.

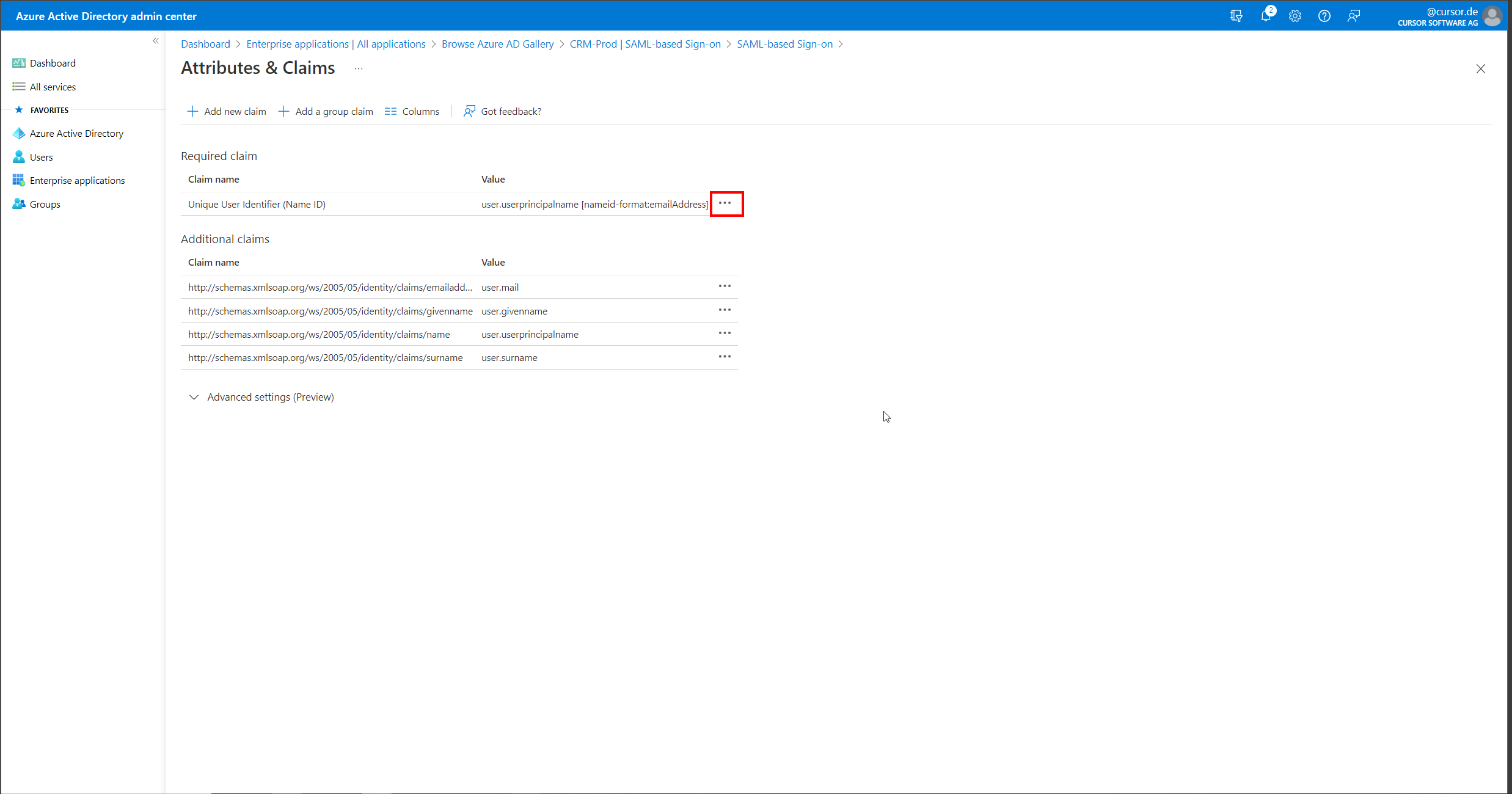

Nun muss auch der Bereich "Attributes & Claims" mit einem Klick auf "Edit" bearbeitet werden. Daraufhin öffnet sich eine Seite zur Bearbeitung der Claims.

Auf dieser Seite muss nun der Claim "Unique User Identifier (Name ID)" mit einem Klick auf den zugehörigen Button bearbeitet werden.

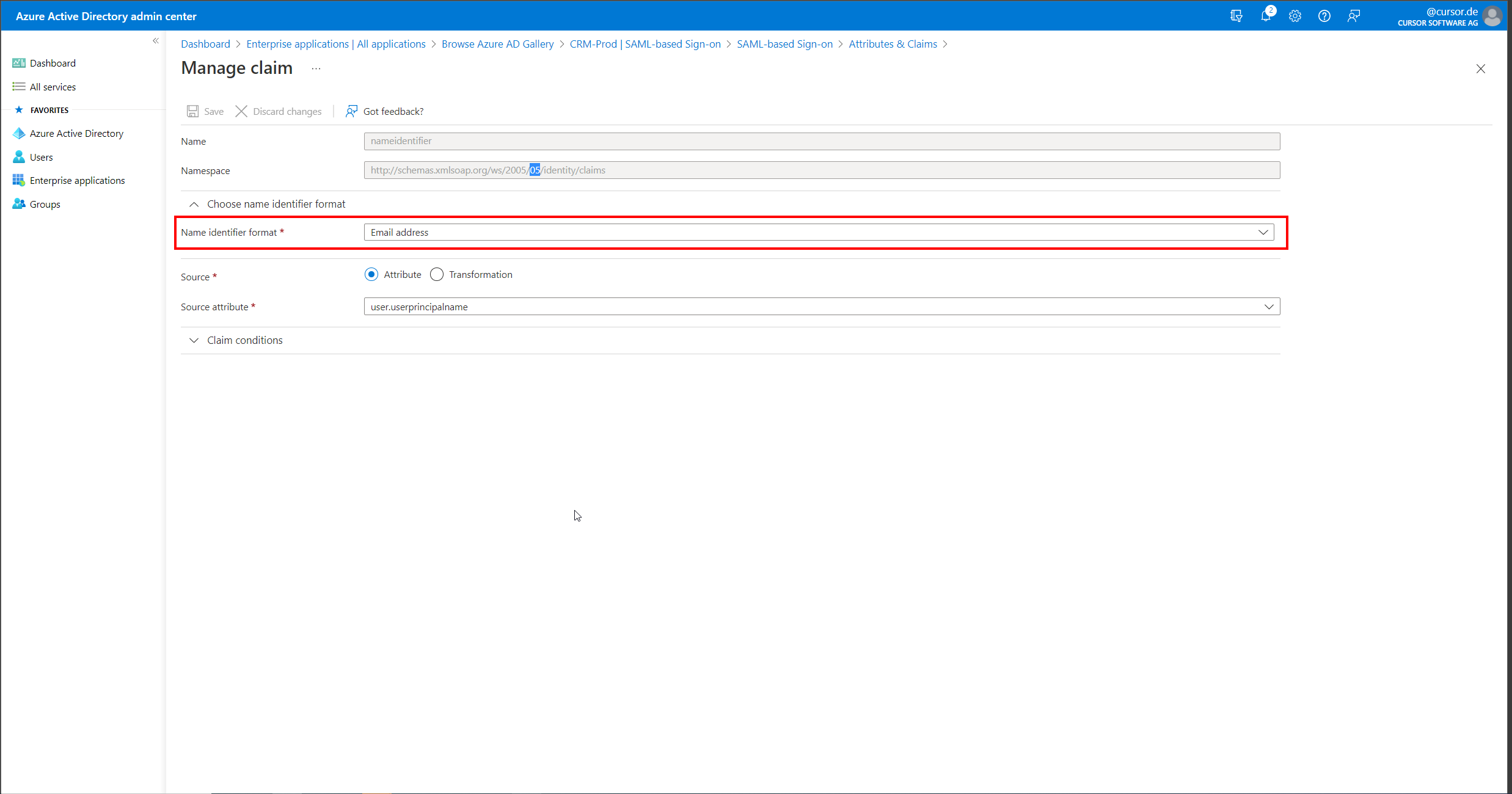

In den Claim-Einstellungen für die Name ID kann nun das präferierte Format für die Name ID sowie das Active Directory Attribut, aus dem dieser Wert gebildet wird, angegeben werden. Wir empfehlen als Format hier "Email address" und als "Source attribute" "user.userprincipalname".

Dieses Attribut wird bei der Anmeldung im CRM zur Identifizierung des zugehörigen Mitarbeiters verwendet. Der im Feld "SAML Login-Name" auf dem Mitarbeiterdatensatz (SAMLLoginName.Employee) angegebene Name muss exakt (unter Beachtung von Groß- und Kleinschreibung) dem von Azure AD übertragenen Wert entsprechen, damit die Userzuordnung vorgenommen werden kann.

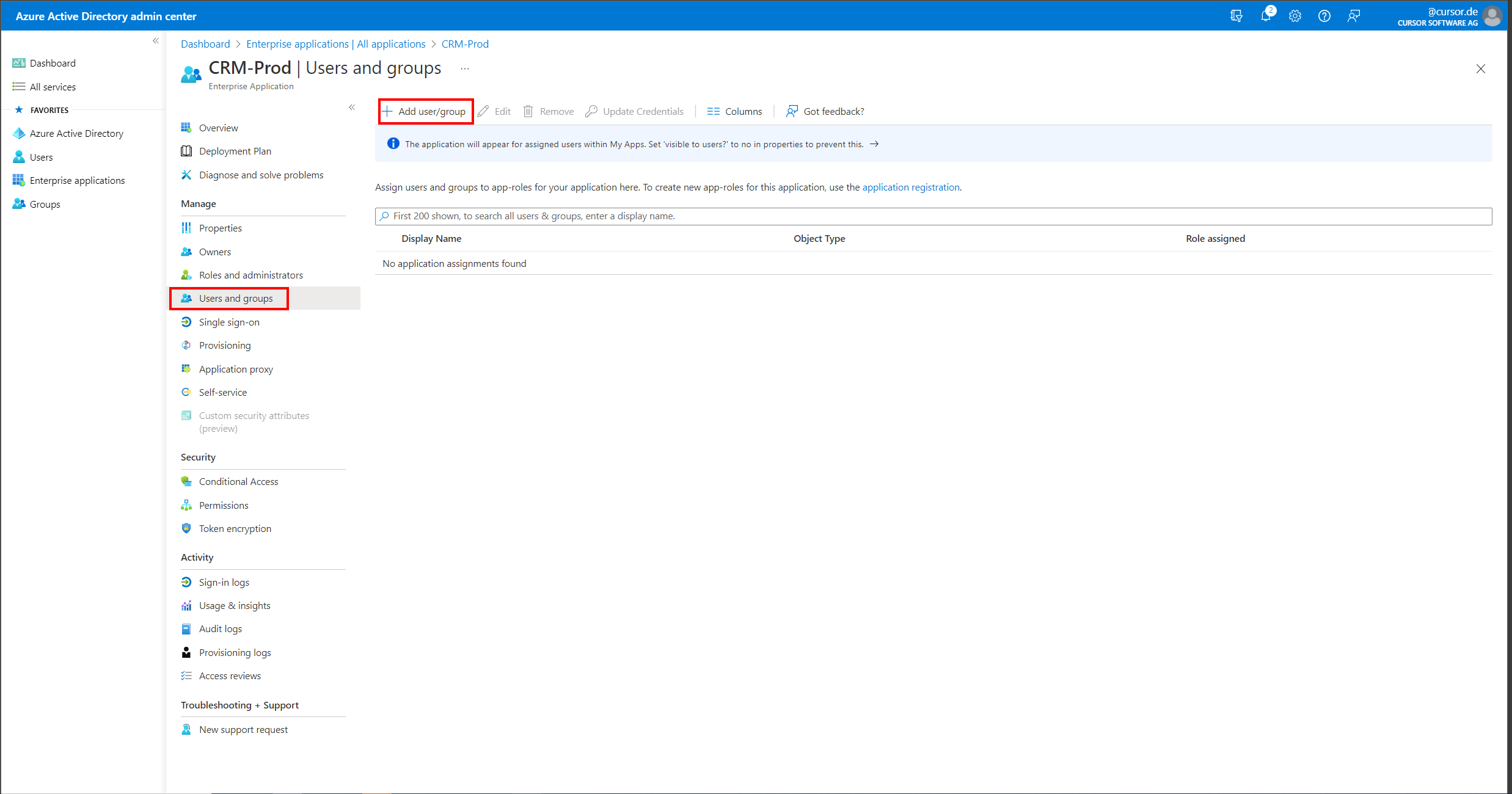

Damit sich Benutzer oder Benutzergruppen an der nun eingerichteten Enterprise application authentifizieren dürfen, muss nun noch im Bereich "Users and groups" eine Benutzerzuordnung vorgenommen werden. Diese kann mit Hilfe des Buttons "Add user/group" neu angelegt werden.

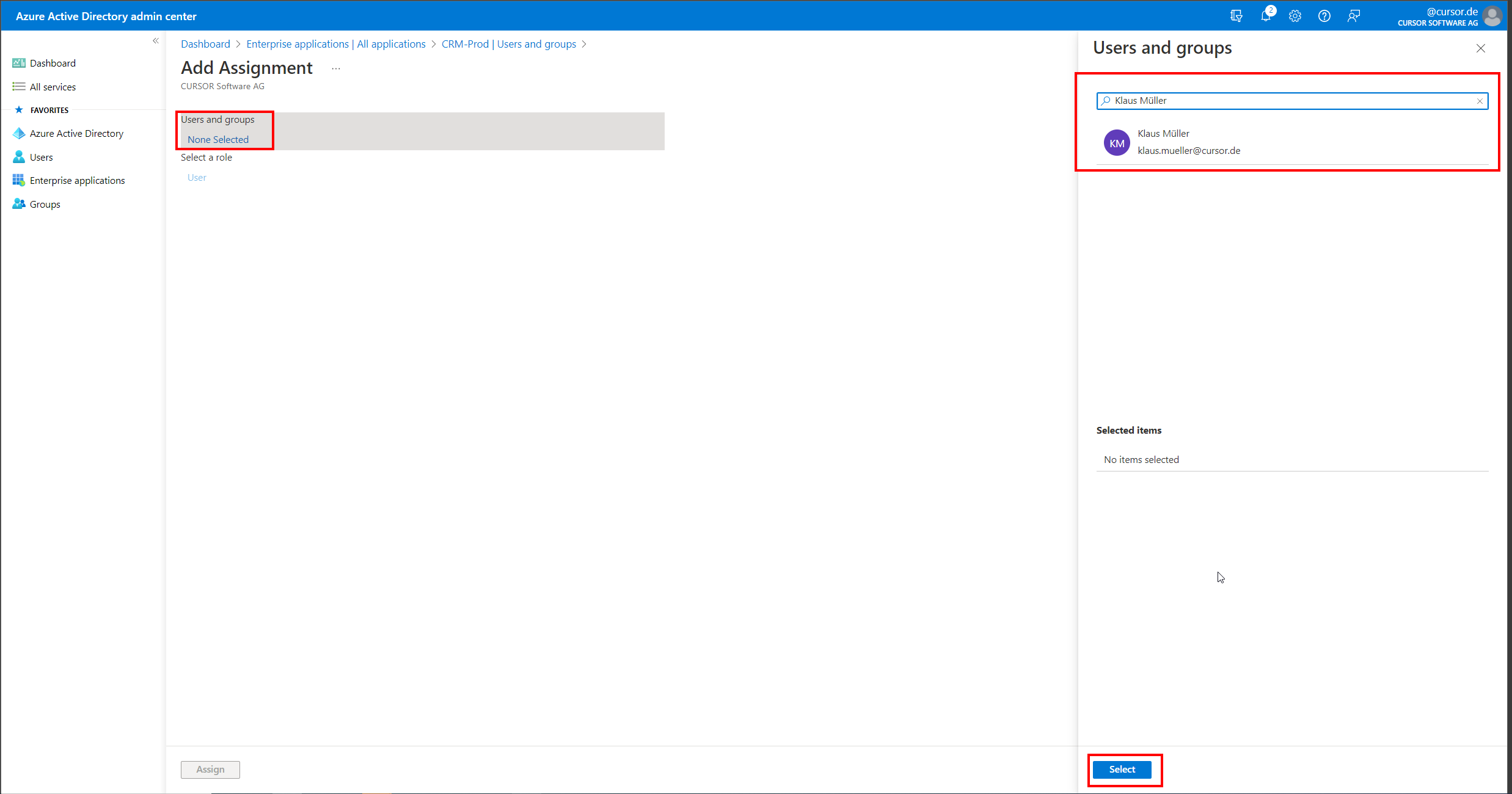

Auf der nun geöffneten Maske können sowohl einzelne Azure AD-Benutzer als auch Benutzergruppen dazu berechtigt werden, sich gegenüber CURSOR-CRM mit Hilfe von SAML 2.0 zu authentifizieren. Geeignete Gruppen sollten hierzu mit einem Azure AD Administrator abgestimmt werden.

Nach der Ausführung dieser Schritte ist die Konfiguration von Azure AD für die Nutzung von SAML 2.0 mit CURSOR-CRM abgeschlossen. Als nächste Schritte sollte nun auch das CRM-System in den Systemeinstellungen für die Nutzung von SAML konfiguriert werden. Außerdem muss in den Mitarbeiterdatensätzen das Feld "SAML Login-Name" (SAMLLoginName.Employee) so gesetzt sein, dass es genau den von Azure AD gesendeten Name IDs entspricht, damit die Nutzerzuordnung vorgenommen werden kann.

Danach ist der Login mit Azure AD via SAML einsatzbereit.