Single Sign-on mit OpenID Connect

Überblick

OpenID Connect (OIDC) ist eine Schicht oberhalb des OAuth-Frameworks, die es Clients einerseits erlaubt, die Identität eines Anwenders mit Hilfe eines Authentifizierungsservers zu überprüfen, und andererseits grundlegende Profilinformationen auf interoperable Weise zu erhalten. Die Implementierung des OpenID Connect basiert auf der HTTP Protokoll mit REST-Mechanismen und auf dem Datenformat JSON. In CURSOR-CRM kann OpenID Connect in Verbindung mit Azure Active Directory verwendet werden, um den Web Client in eine bestehende Umgebung für Single Sign-on einzugliedern.

Die Authentifizierung von Benutzern mit OpenID Connect ist nur im Web Client möglich. Andere Clients, wie etwa der Windows Client oder die Apps, unterstützen dieses Anmeldeverfahren derzeit nicht.

Zuordnung von Benutzern des Identity Providers zu CURSOR-CRM Benutzern

Der OpenID Connect Provider und CURSOR-CRM haben jeweils getrennte Benutzerverwaltungen. CURSOR-CRM verwaltet Benutzer über Mitarbeiterdatensätze. Diese haben ohne weitere Konfiguration zunächst keinen Bezug zu den Benutzern des Identity Providers. Für die Anmeldung mit OpenID Connect an CURSOR-CRM ist es daher notwendig, dass eine Zuordnung von Benutzern des Identity Providers zu CURSOR-CRM Mitarbeiterdatensätzen erfolgen kann.

Je nach OpenID Connect Provider kommen unterschiedliche NameIdentifier zum Einsatz. Ob es sich hierbei um bedeutungslose Zeichenketten, lange Zahlenkolonnen oder strukturierte Daten handelt, ist ein Implementierungsdetail des OIDC Providers abhängig. Im Falle von Azure Active Directory wird der UserPricipalName für die Zuordnung genutzt. Dieser ist im Mitarbeiter im Feld "OpenID Connect Login-Name" eindeutig zu hinterlegen. Eine Unterscheidung nach Groß-/Kleinschreibung findet im Gegensatz zu SAML 2.0 nicht statt.

Systemeinstellungen

Konfiguration in CURSOR-CRM

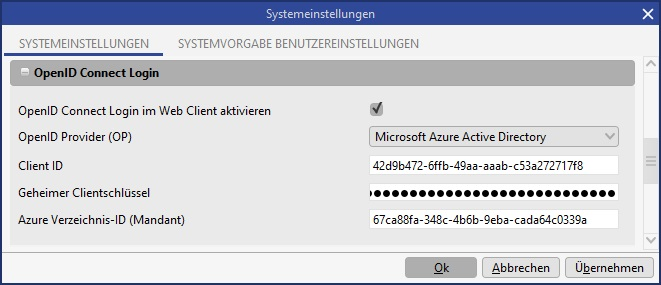

In den Systemeinstellungen befinden sich die für OpenID Connect relevanten Einstellungen im Bereich OpenID Connect Login. Hier stehen folgende Einstellungen zur Verfügung:

Option | Beschreibung |

|---|---|

OpenID Connect Login im Web Client aktivieren | Diese Option schaltet die OpenID Connect Anmeldung im Web Client ein oder aus. |

OpenID Provider (OP) | Konfiguration der unterstützen OpenID Connect Provider. Derzeit wird unterstützt:

Der Client Kennung der Anwendung. Für Azure Active Directory ist die Anwendungs-ID (Client) einzutragen. |

Geheimer Clientschlüssel | Der geheime Schlüssel für die Client Anwendung. |

Azure Verzeichnis-ID (Mandant) | Die Verzeichnis-ID aus Azure Active Directory für die Anwendung. |

Konfiguration pro CURSOR-CRM Benutzer

Für jeden CURSOR-CRM Benutzer, für den der Login mit OpenID Connect möglich sein soll, muss im Mitarbeiterdatensatz der korrekte OpenID Connect Login-Name hinterlegt werden, um Benutzer des Identity Providers den CRM-Benutzern zuordnen zu können. Der korrekte Name hängt von der Konfiguration des Identity Providers ab.

Nutzung im CURSOR-CRM Web Client

Allgemeine Hinweise zur Nutzung

Wenn OpenID Connect konfiguriert wurde, kann es im CURSOR-CRM Web Client genutzt werden. Dazu muss mit der neuen Anmeldeseite genutzt werden. Die neue Anmeldeseite ist unter dem Pfad /webclient erreichbar, also in einer vollständigen URL beispielsweise unter https://crm.example.com:18443/webclient.

Registrierung CURSOR-CRM in der Microsoft Azure Active Directory

Für die Anbindung von OpenID Connect an das Azure Active Directory, muss CURSOR-CRM als Applikation registriert werden. Hierbei reicht es aus, eine App-Registrierung anzulegen, die nötigen Berechtigungen zuzuordnen und einen Client Schlüssel zu erzeugen.

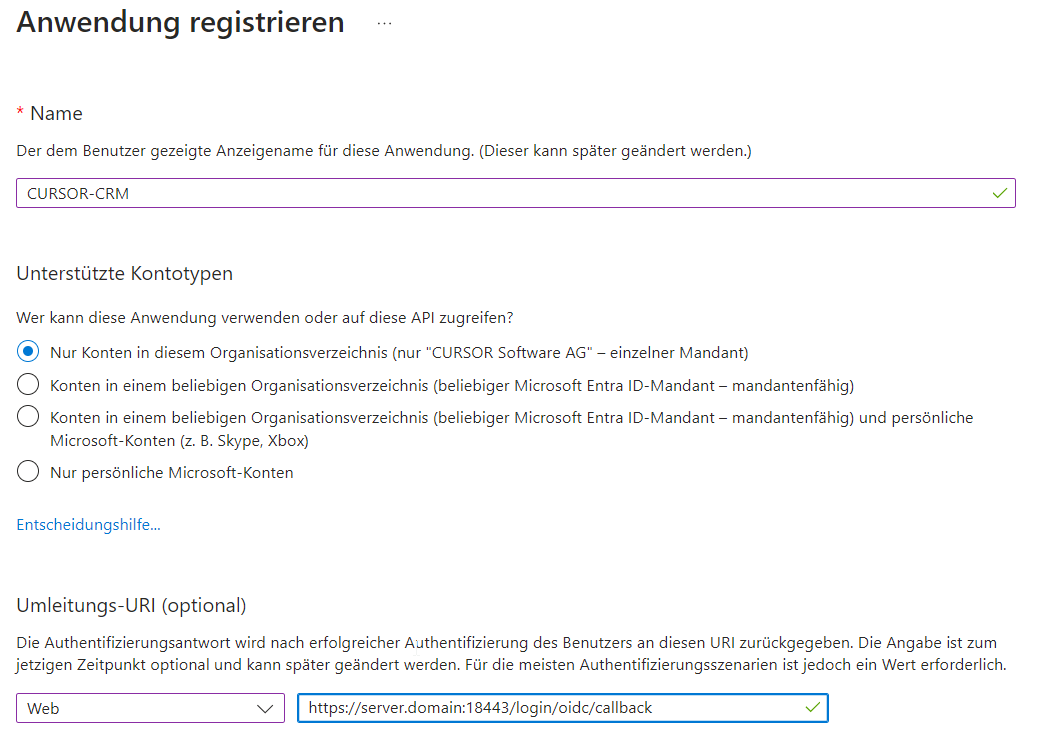

Melden Sie sich im Microsoft Azure Portal mit dem Administrator für Ihre Organisation an. Wählen Sie den Punkt App-Registrierungen.

Fügen Sie hier eine neue Registrierung hinzu. Wählen sie dabei den 1. Kontotyp aus.

Fügen die Sie Umleitungs-URL https://server.domain:x8443/login/oidc/callback hinzu.

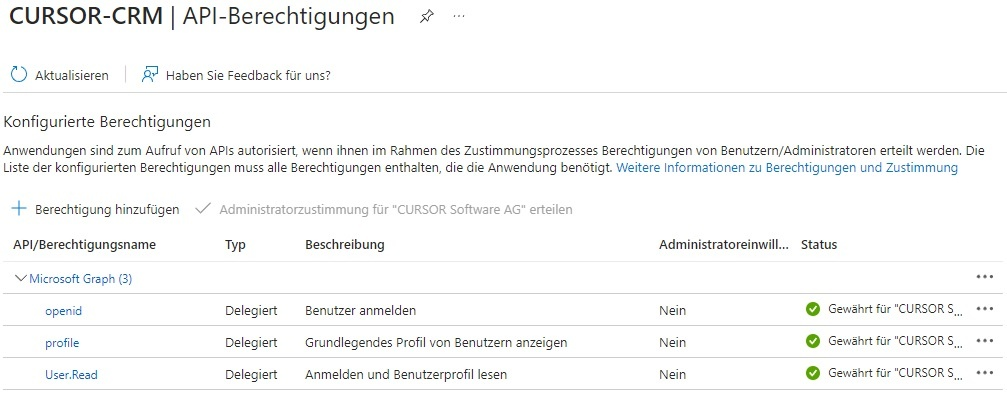

Damit eine Anmeldung mit OpenID Connect und Azure Active Directory möglich wird, müssen folgende Berechtigungen freigegeben werden:

- OpenId-Berechtigungen > openid

- OpenId-Berechtigungen > profile

- User > User.Read

Klicke Anschließend über der Tabelle auf "Administratorzustimmung für 'CURSOR Software AG' erteilen".

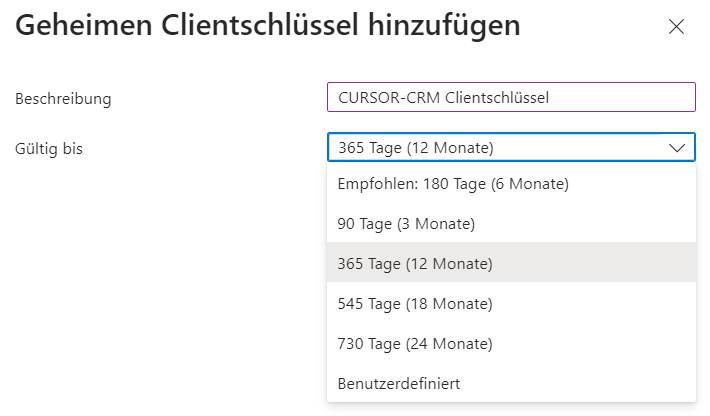

Für den Zugriff muss ein geheimer Clientschlüssel erzeugt werden.

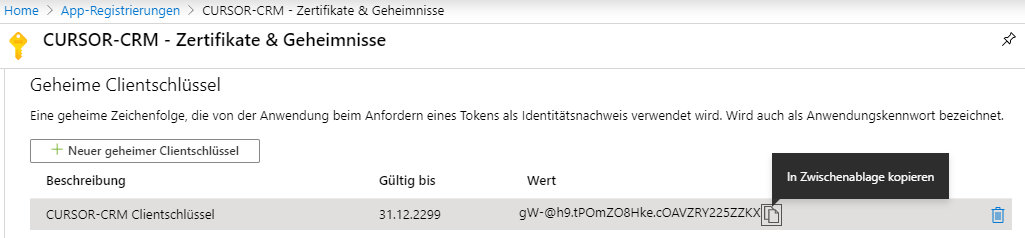

Da der Clientschlüssel nur im Rahmen der Anlage einsehbar ist, muss dieser extra gesichert bzw. direkt in CURSOR-CRM gespeichert werden.

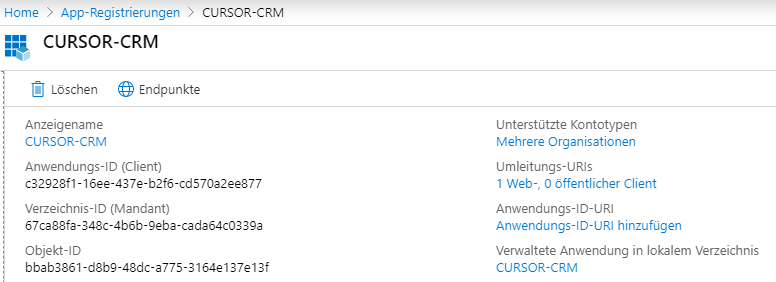

Die Informationen sind dann in der Übersichtsseite einsehbar. Die Anwendungs-ID (Client) und Verzeichnis-ID (Mandant) muss in den Systemeinstellungen eingetragen werden.